Η CheckPoint®SoftwareTechnologiesLtdの脅威インテリジェンス部門であるCheckPointResearch。 (NASDAQ:CHKP)、サイバーセキュリティソリューションの世界有数のプロバイダーは、 グローバル脅威指数 その月の 2021年XNUMX月.

Ο研究者は、 Trickbot 最も一般的なマルウェアのリストのトップに留まり、それに影響を与えます 5% 世界中の生物の、最近生まれ変わった エモット リストのXNUMX位に戻ります。 THE CPR また、最も多くの攻撃を受ける業界は独自のものであることを明らかにします 教育/研究。

Europolや他のいくつかの法執行機関による今年初めの多大な努力にもかかわらず、 Emotetの抑圧、悪名高いボットネットはXNUMX月に活動を再開することが確認されており、すでにXNUMX番目に一般的に使用されているマルウェアです。 Trickbotは今月XNUMX回目のリストのトップになり、Trickbotインフラストラクチャを使用して感染したコンピューターにインストールされる新しいEmotetバリアントにも関与しています。

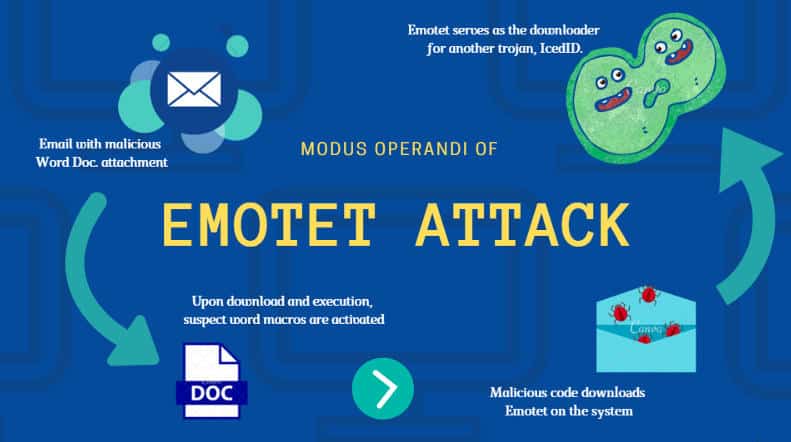

ザ エモット 広がる フィッシング詐欺メール 感染したファイルを含む Word、Excel、Zip、を開発します エモット 被害者のコンピューター上で。 電子メールには、ニュース速報、請求書、偽の企業メモなどの興味深い見出しが含まれており、被害者にそれらを開くように促します。 最近では、EmotetはWindows AppInstallerの偽のAdobeソフトウェアの悪意のあるパッケージを介して拡散し始めています。

インフラストラクチャを使用しているという事実 Trickbot これは、世界中でかなり重要なネットワークサポートを得るのにかかる時間を短縮することを意味します。 悪意のある添付ファイルを含むフィッシングメールを介して拡散するため、ユーザーの認識とトレーニングの両方が、組織のサイバーセキュリティの優先事項のリストの最上位にあることが重要です。

そして、ソフトウェアをダウンロードしたい人は誰でも Adobe 他のアプリケーションと同様に、公式の手段によってのみそうすることを覚えておく必要があります。、 前記の マヤホロウィッツ、チェック・ポイント・ソフトウェアのリサーチ担当副社長。

CPRはまた、教育/研究部門がXNUMX月に世界で最も攻撃が多い部門であり、政府/軍事通信がそれに続くことを明らかにしました。 「Webサーバー悪意のあるURLディレクトリトラバーサル依然として最も一般的に悪用されている脆弱性であり、それに影響を与えています 視聴者の38%が 世界中の組織、続いて「Webサーバーに公開されたGitリポジトリ情報の開示」に影響を与える 視聴者の38%が 世界中の組織の。 THE "HTTPヘッダーのリモートコード実行世界的に影響を及ぼし、最も頻繁に悪用される脆弱性のリストのXNUMX番目に留まる 視聴者の38%が.

トップマルウェアファミリー

※矢印は前月との順位の変化を示しています。

今月、 Trickbot に影響を与える最も人気のあるマルウェアです 5% 世界中の組織の Agent Tesla と フォームブック、両方ともグローバルな影響 4%.

- ↔ Trickbot -Tリックボット 一つです モジュラーボットネット と バンキング型トロイの木馬 これは、新しい機能、特性、および流通チャネルで絶えず更新されます。 これにより、多目的キャンペーンの一部として配布できる柔軟でカスタマイズ可能なマルウェアにすることができます。

- ↑ エージェント テスラ – ザ Agent Tesla 高度なものです RAT として機能します キーロガー 被害者のキーボード、システムキーパッド、スクリーンショット、およびマシンにインストールされているさまざまなソフトウェアの資格情報を追跡および収集できるインターセプター( Google Chrome、Mozilla Firefox、Microsoft Outlook).

- ↑ フォームブック – ザ フォームブック 一つです インフォスティーラー さまざまなWebブラウザーから資格情報を収集し、スクリーンショットを収集し、キーストロークを監視および記録し、コマンドに従ってファイルをダウンロードして実行できます。 C&C.

世界中の業界での主要な攻撃:

今月、 教育/研究 世界で最も攻撃が多い業界であり、続いて コミュニケーションと 政府/軍。

- 教育/研究

- コミュニケーション

- 政府/陸軍

最も悪用可能な脆弱性

今月は「 Webサーバー悪意のあるURLディレクトリトラバーサル」は依然として最も一般的に悪用される脆弱性であり、それに影響を及ぼします 視聴者の38%が 世界中の組織の、続いて「 Webサーバーに公開されたGitリポジトリ情報の開示 "、これは 視聴者の38%が 世界中の組織の。 THE " HTTPヘッダーのリモートコード実行世界的に影響力のある、最も多くのファームを持つ脆弱性のリストのXNUMX番目にとどまる 視聴者の38%が.

- ↔ ウエブサイト サーバー 悪意のある URL ディレクトリ トラバーサル (CVE-2010-4598、CVE-2011-2474、CVE-2014-0130、CVE-2014-0780、CVE-2015-0666、CVE-2015-4068、CVE-2015-7254、CVE-2016-4523、CVE-2016-8530、CVE-2017-11512、CVE-2018-3948、CVE-2018-3949、CVE-2019-18952、CVE-2020-5410、CVE-2020-8260) -さまざまなWebサーバーのディレクトリ交差に脆弱性があります。 この脆弱性は、ディレクトリ交差パターンのURLを適切にクリアしないWebサーバーのエントリ検証エラーが原因です。 悪用に成功すると、許可されていないリモートの攻撃者が脆弱なサーバー上の任意のファイルを検出したり、アクセスしたりすることができます。

- ↔ ウエブサイト サーバー 露出 Gitの 倉庫 情報 開示 – Gitリポジトリでの情報開示に関するセキュリティ違反が報告されています。 この脆弱性の悪用に成功すると、アカウント情報が意図せずに開示される可能性があります。

- ↔ HTTP ヘッダ リモート Code 実行 (CVE-2020-10826、CVE-2020-10827、CVE-2020-10828、CVE-2020-13756) HTTPヘッダーを使用すると、クライアントとサーバーはHTTPリクエストを使用して追加情報を転送できます。 リモートの侵入者は、脆弱なHTTPヘッダーを使用して、被害者のマシン上で任意のコードを実行する可能性があります。

トップモバイルマルウェア

XNUMX月中 xヘルパー 最も普及しているモバイルマルウェアの最前線にとどまり、続いて エイリアンボット と flubot.

1. xヘルパー -2019年XNUMX月に最初に登場し、他の悪意のあるアプリケーションをダウンロードして広告を表示するために使用される悪意のあるアプリケーション。 アプリケーションはユーザーから隠すことができ、削除した場合は再インストールすることもできます。

2. エイリアンボット -マルウェアファミリー エイリアンボーtはXNUMXつです サービスとしてのマルウェア(MaaS) リモートの侵入者が最初に悪意のあるコードを正当な金融アプリケーションに入力できるようにするAndroidデバイスの場合。 攻撃者は被害者のアカウントにアクセスし、最終的にはデバイスを完全に制御します。

3. flubot - フルボtは、メッセージングを介して配布されるAndroidマルウェアです(SMS)e-フィッシング(フィッシング詐欺)そして通常、輸送ロジスティクス会社になりすます。 ユーザーがメッセージ内のリンクをクリックするとすぐに、FluBotがインストールされ、電話のすべての機密情報にアクセスします。

ギリシャのトップ10 |

|||

| マルウェア名 | グローバルな影響 | ギリシャへの影響 | |

| エージェントテスラ | 視聴者の38%が | 視聴者の38%が | |

| フォームブック | 視聴者の38%が | 視聴者の38%が | |

| Trickbot | 視聴者の38%が | 視聴者の38%が | |

| レムコス | 視聴者の38%が | 視聴者の38%が | |

| ナノコア | 視聴者の38%が | 視聴者の38%が | |

| Vidar | 視聴者の38%が | 視聴者の38%が | |

| グルプテバ | 視聴者の38%が | 視聴者の38%が | |

| ジョーカー | 視聴者の38%が | 視聴者の38%が | |

| ラブゲート | 視聴者の38%が | 視聴者の38%が | |

| マスロガー | 視聴者の38%が | 視聴者の38%が | |

マルウェアファミリの詳細

エージェントテスラ

ザ エージェントテスラ 高度なものです RAT (リモートアクセストロイの木馬)キーロガーおよびパスワード泥棒として機能します。 2014年から活動しており、 エージェントテスラ 被害者の入力のキーボードとクリップボードを監視および収集し、スクリーンショットをキャプチャして、被害者のマシンにインストールされているさまざまなソフトウェア( Google Chrome、Mozilla Firefox、およびMicrosoftOutlook電子メールクライアント)。 ザ エージェントテスラ 法定RATとして公然と販売され、顧客は支払います $ 15 - $ 69 ライセンスの場合。

FormBook

ザ FormBook 一つです インフォスティールrオペレーティングシステムをターゲットにする Windows 2016年に最初に検出されました。 ハッキングフォーラム 強力な回避技術と比較的低価格のツールとして。 The FormBook 収集する 資格情報 さまざまなWebブラウザやスクリーンショットから、キーボードを監視および記録し、指示に従ってファイルをダウンロードして実行できます C&C 彼に与えられた。

Trickbot

ザ Trickbot は、Windowsプラットフォームを標的とするモジュール式のボットネットおよびバンキング型トロイの木馬であり、主にスパムまたはEmotetなどの他のマルウェアファミリを介して送信されます。 Trickbotは、感染したシステムに関する情報を送信し、リモートで使用するVNCモジュールや、影響を受けるネットワーク内に展開するSMBモジュールなど、利用可能な幅広い範囲からモジュールを任意にダウンロードして実行することもできます。 マシンが感染すると、Trickbotマルウェアの背後にいる侵入者は、この幅広いモジュールを使用して、標的のコンピューターから銀行の資格情報を盗むだけでなく、標的型攻撃の前に組織自体の横方向の移動と識別を行います。会社全体のランサムウェア。

レムコス

ザ レムコス Remcosは、スパムメールに添付された悪意のあるMicrosoft Officeドキュメントを介して配布され、Microsoft WindowsのUACセキュリティをバイパスし、高い特権で悪意のあるソフトウェアを実行するように設計されています。

NanoCore

ザ NanoCore はリモートアクセス型トロイの木馬であり、2013年に最初に観察され、Windowsオペレーティングシステムのユーザーを標的としています。 RATのすべてのバージョンには、画面キャプチャ、暗号通貨マイニング、リモートデスクトップコントロール、Webカメラセッションの盗難などの基本的なアドオンと機能があります。

Vidar

ザ Vidar は、Windowsオペレーティングシステムを対象とするinfolstealerです。 2018年後半に最初に検出され、さまざまなWebブラウザやデジタルウォレットからパスワード、クレジットカードデータ、その他の機密情報を盗むように設計されています。 Vidarはさまざまなオンラインフォーラムで販売されており、マルウェアドロッパーを使用してGandCrabランサムウェアをセカンダリペイロードとしてダウンロードしています。

グルプテバ

2011年以来知られている グルプテバ 徐々に成熟してボットネットになっているバックドアです。 2019年までは、公開ビットコインリストを介したC&Cアドレス更新メカニズム、組み込みのブラウザー盗難機能、およびオペレータールーターが含まれていました。

ジョーカー

SMSメッセージ、連絡先リスト、デバイス情報を盗むように設計された、GooglePlayのAndroidスパイウェア。 さらに、マルウェアは、広告サイトでのプレミアムサービスについて被害者に黙って信号を送ります。

ロブゲート

ザ ロブゲート は、ネットワーク共有、電子メール、およびファイル共有ネットワークを介して拡散する可能性のあるコンピュータ「ワーム」です。 インストールされると、プログラムは被害者のコンピュータ上のさまざまなフォルダにコピーし、攻撃者へのリモートアクセスをもたらす悪意のあるファイルを配布します。

マスロガー

ザ マスロガー .NETクレデンシャル泥棒です。 この脅威は、対象のサーバーからデータを抽出するために使用できる識別ツールです。

NS グローバル脅威影響インデックスとThreatCloudマップ 彼女の チェックポイントソフトウェア、セクションに基づく ThreatCloudインテリジェンス 会社の。 The ThreatCloud ネットワーク、端末、モバイルデバイスを介して、世界中の何億ものセンサーからリアルタイムの脅威情報を提供します。

インテリジェンスは、AIベースのエンジンと チェック・ポイント・ソフトウェア・テクノロジーズのインテリジェンス&リサーチ部門、チェック・ポイント・リサーチ.

の完全なリスト 10月のマルウェアファミリートップXNUMX 彼女のブログにあります チェックポイント.

ΔελτίοΤύπου

それに従うことを忘れないでください Xiaomi-miui.gr に グーグルニュース すべての新しい記事についてすぐに通知されます! RSSリーダーを使用している場合は、このリンクをたどるだけで、リストにページを追加することもできます>> https://news.xiaomi-miui.gr/feed/gn

それに従うことを忘れないでください Xiaomi-miui.gr に グーグルニュース すべての新しい記事についてすぐに通知されます! RSSリーダーを使用している場合は、このリンクをたどるだけで、リストにページを追加することもできます>> https://news.xiaomi-miui.gr/feed/gn

フォローしてください Telegram あなたが私たちのすべてのニュースを最初に学ぶように!